“Toda guerra é baseada em dissimulação” – Sun Tzu

Background

Maio de 2018: um banco latino-americano assiste a um pesadelo se desdobrar em tempo real. Os computadores dos funcionários caem como dominós, passando de estações de trabalho produtivas para telas pretas inúteis. Primeiro dúzias, depois centenas e então milhares de computadores sucumbem ao vírus.

O culpado, o malware MBRKiller, espalha-se como fogo pela infraestrutura da instituição, reivindicando todos os sistemas vulneráveis que estão em seu caminho.

Ao contrário das aparências, o objetivo não é destruir a capacidade operacional do banco. O caos provocado pelo MBRKiller serve de distração para ofuscar a verdadeira intenção dos atacantes – roubar fundos do sistema SWIFT de transferência de dinheiro. No momento em que a armadilha é descoberta, os cibercriminosos já saíram com US $ 10 milhões.

Analisando o MBRKiller

MBRKiller, como o nome indica, destrói o registro-mestre de inicialização (MBR – master boot record) de um sistema, tornando-o inoperante. Ele não faz contato com servidores de comando e controle (C2) nem realiza redes guiadas. Ele simplesmente destrói.

Os analistas de pesquisa de ameaças da Cylance dissecaram o MBRKiller usando o IDAPro e várias ferramentas de análise de memória. Aqui está o que eles encontraram.

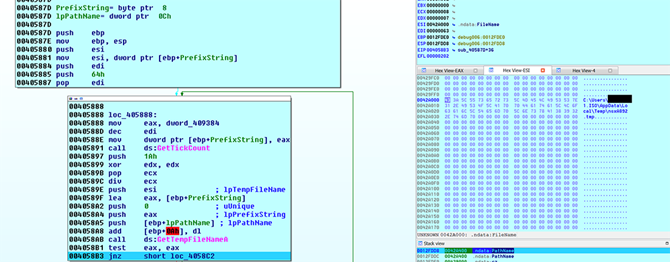

Esse malware é executado pelo System.dll em “%Temp%/ns{5 caracteres aleatórios}.tmp”

Figura 1: System.dll executa o vírus

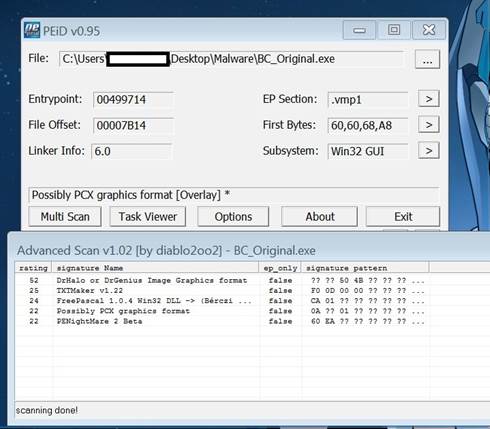

O MBRKiller é empacotado pelo VMProtect, embora ferramentas como o PEiD tenham dificuldade em fazer essa determinação sem assistência (Figura 2). O IDAPro foi usado para confirmar o empacotador:

Figura 2: PEiD identifica erroneamente o binário como um arquivo PCX

Identificar o empacotador correto é vital para determinar os recursos adicionais de uma ameaça. Nesse caso, o VMProtect vem carregado com uma matriz de operações antianálise e antidepuração:

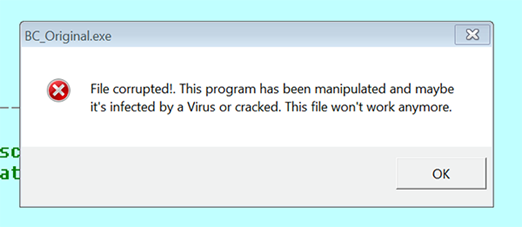

Figura 3: O VMProtect resiste a fornecer informações sobre o executável do malware

Um exame do código-fonte vazado revela que o MBRKiller possui uma funcionalidade considerável, incluindo:

- “BHO”: um módulo projetado para interceptar e substituir páginas no navegador Internet Explorer;

- “Kill_os”: um módulo projetado para apagar o MBR;

- “Loaders”: cria scripts NSIS projetados para instalar malware;

- “Mimimod”: uma versão modificada do programa “Mimikatz”, usado para obter credenciais de usuário;

- “ID”: um algoritmo para obter o número único da máquina infectada;

- “BSShide”: um módulo projetado para ocultar ordens de pagamento nos Sistemas de Suporte ao Negócio (BSS); as transferências de dinheiro da SWIFT fazem parte do BSS;

- “Antidetekt”: um módulo projetado para detectar ambientes virtuais e sandboxes;

- “UAC”: um módulo para ignorar a proteção do Controle de Conta de Usuário (UAC);

- “RDP”: modifica o sistema operacional para a possível operação simultânea de vários usuários remotos no sistema;

- “VNC”: fornece controle remoto ao PC com recursos de conexão traseira;

- “DLL Side-Loading”: usado para instalar um keylogger e fornecer comunicação com o painel de controle; permite a instalação e a operação de outros módulos;

- “Painel de controle”: usado para manter a visibilidade das infecções e instalar módulos adicionais no host infectado;

- “Builder”: um programa projetado para coletar módulos de Trojan em um arquivo executável;

- “MWI”: uma coleção de exploits, parte da ferramenta “Microsoft Word Intruder” amplamente disponível para cibercriminosos.

Matando o MBR

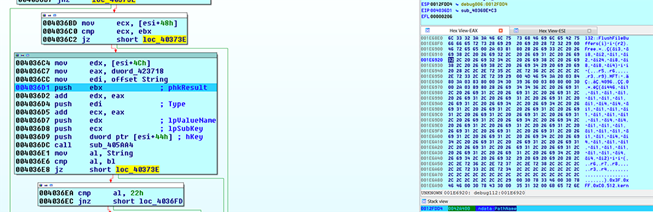

Uma vez que o MBRKiller se infiltra em um sistema, ele destrói o MBR (Figura 4). As seguintes chamadas de API são usadas para substituir o sistema:

${ForEach} $7 1 ${OVERWRITE_COUNT} + 1

System::Call “kernel32::SETFILEPOINTER(i, i, *p ,i) i (r2, r4, r3, ${FILE_BEGIN}) .r8”

${If} $8 <> -1

System::Call “kernel32::WRITEFILE(i, i, i, p, i) i (r2, r5, r9, r6, ${NULL})”

System::Call “kernel32::FlushFileBuffers(i) i (r2)”

${EndIf}

Figura 4: MBRKiller destruindo um sistema

Por que o MBRKiller é importante e por que você deve se preocupar

O MBRKiller é extremamente destrutivo. Ele torna as estações de trabalho inúteis, resultando em uma perda completa de dados e incalculáveis horas de produtividade. É uma nova variante de uma ameaça mais antiga (KillDisk Wiper), o que indica que os agentes de ameaça estão modificando ativamente o malware para uso contemporâneo.

É provável que esse mesmo grupo de criminosos tenha tentado sem sucesso um ataque contra um banco mexicano em janeiro de 2018. Conquistar esse sucesso na América Latina pode encorajar esse grupo a realizar novos ataques – tornando o MBRKiller uma ameaça ativa para instituições em todos os lugares.

Cylance detém o MBRKiller

O CylancePROTECT é capaz de identificar e bloquear o MBRKiller desde março de 2016. Isso dá ao antivírus uma vantagem preditiva sobre o malware de aproximadamente um ano e oito meses. Usando modelos de inteligência artificial e aprendizado de máquina altamente treinados, a Cylance estava preparada para o MBRKiller muito antes de seus criadores codificarem sua primeira linha.

Nossa compreensão nivelada ao DNA do malware permite que a Cylance implemente uma estratégia eficaz de prevenção. Compreendendo os comportamentos, as características e os recursos do malware, o CylancePROTECT pode impedir preventivamente ameaças novas e emergentes, como o MBRKiller.